Réponses et Preuves

Dans cette page, nous allons répondre à certaines questions soulevées après notre dernière publication et vous fournir un échantillon des preuves que nous possédons concernant le vol de notre contenu et l'attaque de notre serveur.

Message à Medskills : inutile de modifier votre contenu, nous avons déjà tout capturé et sauvegardé.

Nous ne faisons généralement pas ce genre de publication, mais il était nécessaire de le faire, car notre contenu représente des années de travail acharné. Ce sera notre dernière communication sur ce sujet sur les réseaux sociaux. Nous poursuivrons la procédure judiciaire et vous tiendrons informés des avancées importantes.

Nous allons donc répondre point par point aux questions soulevées.

Divers

Réponse à leur publication

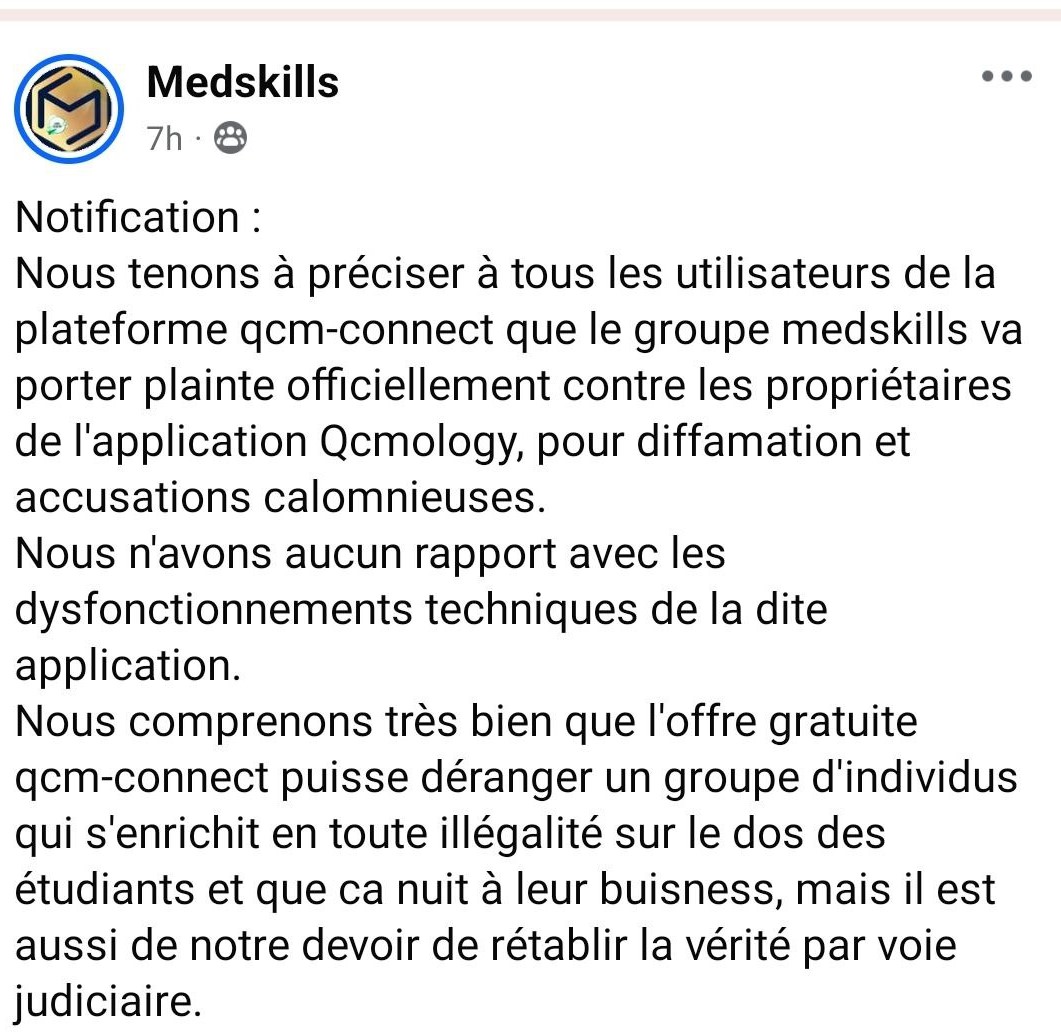

Contrairement à ce que vous affirmez, nous ne vous avons pas accusés d'avoir attaqué notre serveur. En revanche, nous avons bien mentionné que le timing de votre lancement, associé à cette attaque, nous semblait suspect, tout en reconnaissant qu'il n'y avait pas de lien direct prouvé. Par contre, ce qui est indéniable, c'est le vol de notre contenu, comme expliqué ci-dessous.

Dans votre publication, au lieu de répondre directement à nos accusations, vous préférez nous attaquer personnellement. Vous faites des affirmations sans fondement sur notre statut légal, nous dépeignant comme des profiteurs qui s'enrichissent sur le dos des étudiants, ce qui est absurde. Innover, développer un projet et travailler dur, est-ce cela, pour vous, "profiter" des utilisateurs ? Si c'est le cas, comment qualifieriez-vous vos formations médicales extrêmement coûteuses ? Certainement pas une façon de vous enrichir...

Vous tentez aussi de nous faire passer pour en colère parce que votre plateforme est gratuite, et ainsi vous posez en "sauveurs" des étudiants face au "méchant" Qcmology. Ce n'est absolument pas le cas. Notre colère vient du fait que vous avez volé nos données, et non pas parce que votre contenu est gratuit. Proposer du contenu gratuit est une stratégie marketing bien connue pour attirer des utilisateurs. Vous l’avez déjà fait l'année dernière avec Doctidox, et nous l'avons fait à notre lancement. D’ailleurs, vous n'êtes pas les seuls à proposer une plateforme gratuite, il en existe d’autres, y compris à Annaba.

En ce qui concerne la diffamation, si dénoncer vos abus et dire la vérité vous semble être de la diffamation, nous sommes prêts à vous affronter en justice, et nous le ferons sans hésitation.

Autres Questions

Q1 : Tu es juste énervé parce qu'ils ont perturbé ton business et lancé ce site web.

Q2 : Leur site était en ligne avant le 4 octobre.

Preuves de vol de contenu

Par où commencer ? En fait, pratiquement tout. Si vous avez des doutes, je vous invite à créer un compte sur nos deux plateformes et à comparer vous-même la structure : des modules, à l’organisation, en passant par la classification des questions, la structure de diagest, hyperQCM, nos corrections des questions de résidanat... tout est calqué exactement sur ce que nous avons créé.

Pour aller droit au but et éviter toute excuse, faisons une étude de cas sur deux modules spécifiques : la génétique et SSH, qui nous sont exclusifs. Ces modules n’existent nulle part ailleurs, ni dans des livres, ni dans d'autres sources – nous les avons créés de toutes pièces, y compris la liste de classification et les questions.

Voyons cela de plus près :

génétique et SSH

- Même liste de cours : Mot pour mot, nous retrouvons exactement la liste que nous avons créée. Peut-être ont-ils utilisé notre liste comme référence ? (À noter que leur liste est classée par ordre alphabétique, la nôtre ne l'est pas).

- Même classification des questions : Comme le montre la vidéo, ils ont exactement le même nombre de questions par cours. Il est improbable que nous soyons arrivés, de manière indépendante, à classer toutes ces questions de la même façon en utilisant notre propre liste de classification.

- Exactement les mêmes questions : Plus loin dans l’analyse, nous découvrons les mêmes questions, identiques, mot pour mot, virgule par virgule. Il est extrêmement étrange que des milliers de questions soient intégrées de façon identique sur les deux plateformes. La vidéo ci-dessous montre comment nous copions des questions de notre plateforme et les cherchons sur la leur – et c'est exactement la même chose. Si une virgule manquait ou était différente, le texte ne serait même pas mis en surbrillance dans les résultats de recherche, car ce ne serait pas une correspondance exacte. (À noter que nos questions sont organisées par année, tandis que les leurs sont aléatoires, ce qui explique pourquoi elles ne sont pas dans le même ordre).

Erreurs spécifiques à notre plateforme

Erreurs spécifiques à notre plateforme : Dans nos anciennes questions, nous avions une procédure particulière qui créait parfois des erreurs aléatoires. Quand on gère des milliers de questions, ces erreurs finissent par s'accumuler, et nous les corrigeons au fur et à mesure. Prenons quelques exemples précis :

- Une question de médecine légale de l'examen externat 2021 R2 : les propositions A et B de leur sujet sont différentes de celles que nous avons. De plus, la proposition B est complètement hors sujet pour la médecine légale. Si "qcm connect" n'avait pas volé nos contenus, ils n'auraient pas reproduit cette erreur aléatoire, qui n'existe nulle part ailleurs : ni sur “mdm”, ni dans les “sujets” officiels, ni sur “doctidox”. Et devinez quoi ? Bien sûr, l’erreur est présente sur leur plateforme aussi.

- Un autre exemple : une question en physiologie où les propositions A et C sont par erreur identiques chez nous, ce qui est encore une fois différent des “sujets” officiels, de “mdm” et même de “doctidox”. Et encore une fois, cette erreur spécifique se retrouve chez eux.

- Un dernier exemple : une question QROC que nous avons, par erreur, classée comme un QCM sur notre plateforme, exactement comme sur leur plateforme.

Questions en format HTML

Questions en format HTML : Certaines de nos questions sont stockées en format HTML dans notre base de données, ce qui leur permet d'être affichées correctement sur notre site. Comme “medkills” a volé nos données en récupérant les informations directement depuis nos endpoints (je sais, ce sont des détails techniques), ils ont pris le format brut en HTML sans le corriger. Bien sûr, ce type d'erreur n'existe pas non plus sur d'autres plateformes comme “doctidox”.

Absence de rattrapage avant 2022

Absence de rattrapage avant 2022 : Nous avons constaté qu’avant 2022, plusieurs modules (cardiologie, infectiologie, gastrologie, gynécologie……) n’avaient pas de questions de rattrapage sur leur plateforme, ce qui correspond exactement à notre base de données. Ce n’est pas le cas sur “mdm”. Ils ne comprennent probablement même pas pourquoi, car nous avons mal classé ces questions comme externat, une erreur que nous n'avons pas encore corrigée.

Erreurs en volant

Erreurs en volant : Les responsables n’ont pas tout pris en compte. Ils ont omis ou choisi de ne pas voler les images, probablement pour éviter que ce soit trop évident. Résultat : des milliers de questions sans les images associées, ce qui rend beaucoup d'entre elles inutilisables, car les questions nécessitent l'image pour être comprises. La vidéo ci-dessous montre quelques exemples.

Corrections proposées pour les questions de résidanat

Corrections proposées pour les questions de résidanat : Comme tout le monde le sait, il n'y a pas de correction officielle pour de nombreux examens de résidanat entre 2010 et 2023. Nous avons fait un énorme travail pour proposer des corrections, malgré quelques erreurs possibles (nous restons humains), un contenu unique que vous ne trouverez nulle part ailleurs. Et devinez quoi ? “qcm connect” a exactement les mêmes corrections. Quelle coïncidence !

Conclusion

Ce ne sont pas des coïncidences, mais des preuves irréfutables de vol. Nous avons documenté et sauvegardé toutes les preuves pour notre plainte légale. Même s'ils tentent de corriger ces erreurs maintenant, les preuves sont déjà entre les mains de la justice.

Ce que nous avons montré n'est que la partie émergée de l'iceberg. Il existe des milliers d'autres preuves similaires qui démontrent sans l'ombre d'un doute le vol systématique de notre contenu.

Preuves de l'attaque cybernétique

Cette section peut sembler un peu technique pour certains d’entre vous, mais il est important de vous montrer que nous ne fabriquons rien, contrairement à ce que certains pourraient penser.

Q1 : Avons-nous contredit notre explication précédente sur les connexions trop nombreuses ayant provoqué la panne du serveur ?

A1 : Pas du tout. Comme nous l'avons dit, le serveur est tombé à cause d'un trop grand nombre de connexions, mais quelles connexions ? Des connexions d'utilisateurs normaux ou des requêtes malveillantes ? Au moment où cela s'est produit, nous étions concentrés sur la remise en marche rapide du site, sans le temps d'en analyser la cause exacte. Une fois le problème résolu, nous avons investigué pour découvrir qu'il s'agissait bien d'une cyberattaque, comme nous l'expliquons ci-dessous.

Q2 : Vous a-t-on accusé d'être derrière cette attaque ?

A2 : Non, nous ne vous avons pas accusé directement d'en être responsable, même si nous avons de sérieux doutes. Nous ne pouvons pas le prouver à cause de la nature de l'attaque. En revanche, nous vous accusons de vol, et c’est pour cela que nous vous poursuivons en justice.

Q3 : Faut-il être un membre d’anonymous/expert pour réaliser ce genre d'attaque ?

A3 : Non, il est facile d’engager quelqu’un en ligne pour ce genre d’opération. Comme notre plateforme est spécialisée et s'adresse à une communauté de niche, il est très improbable que nous soyons la cible d'une attaque aléatoire. Mais encore une fois, ce n'est pas pour cela que nous vous poursuivons.

Preuves

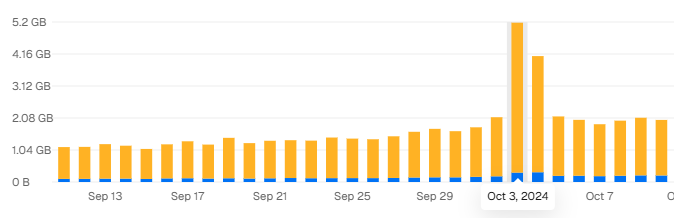

Comme vous pouvez le voir, les jours de l’attaque, nous avons constaté une augmentation des requêtes allant jusqu’à 300 % par rapport à la normale, même en comparaison avec les jours très chargés précédant le concours. Cela a conduit au crash du serveur.

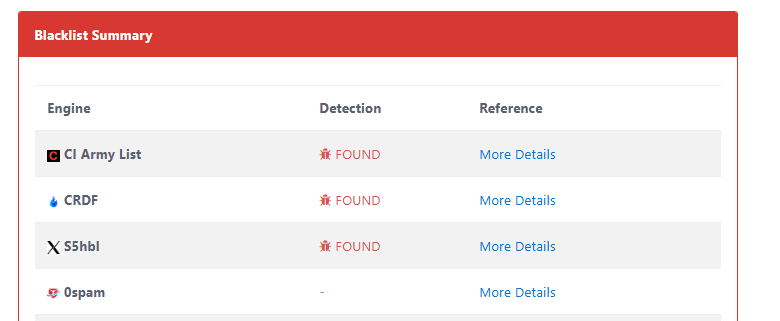

En vérifiant les journaux du serveur, nous avons identifié un grand nombre de requêtes malveillantes provenant d'adresses IP "brûlées" du monde entier, ce qui constitue une attaque DDoS (Déni de Service Distribué) visant à submerger le serveur et le faire planter.

Voici un extrait des journaux du serveur :

Vous pouvez voir ici une série de requêtes répétées visant à accéder à des fichiers sensibles, provenant d'IP connues et blacklistées à l'international. Cela confirme qu'il s'agissait bien d'une attaque coordonnée contre notre serveur.